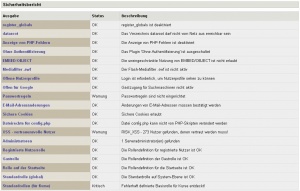

Sicherheitsbericht

Aus MoodleDocs

![]() Diese Seite ist noch nicht vollständig übersetzt.

Diese Seite ist noch nicht vollständig übersetzt.

Siehe en:Security overview

Moodle1.8

Dieser Bericht ist ab Moodle 1.8.9 bzw. 1.9.4 verfügbar.

Zugriff über Website-Administration > Berichte > Sicherheitsbericht

- register_globals

- register_globals gilt als eine sehr unsichere Einstellung für PHP. Sie sollte deaktiviert sein, damit Ihr Moodle sicher betrieben werden kann. Diese Einstellung können Sie in der PHP-Konfigurationsdatei php.ini, in der Apache/IIS Konfigurationsdatei oder einer Datei .htaccess vornehmen.

- dataroot

- dataroot ist das Moodle-Datenverzeichnis, in dem Moodle hochgeladene Dateien ablegt. Dieses Verzeichnis sollte nicht über das Web erreichbar sein.

- Anzeige von PHP-Fehlern

- Wenn die PHP-Einstellung display_errors aktiviert ist, dann kann jeder Nutzer eine fehlerhafte URL eingeben, um z.B. Informationen über die Verzeichnisstruktur Ihres Moodle-Servers zu erhalten. Generell wird die Aktivierung dieser Einstellung auf produktiven Websites nicht empfohlen, weil die Fehlermeldungen u.U. sensible Informationen über Ihren Server preisgeben könnten. Setzen Sie also display_errors=off.

- Ohne Authentifizierung

- Use of the "no authentication" plugin can be dangerous, allowing people to access the site without authenticating.

- EMBED/OBJECT

- Allowing ordinary users to embed Flash and other media in their texts (eg forum posts) can be a problem because those rich media objects can be used to steal admin or teacher access, even if the media object is on another server.

- Mediafilter .swf

- Even the flash media filter can be abused to include malicious flash files.

- Offene Nutzerprofile

- User profiles should not be open to the web without authentication, both for privacy reasons and because spammers then have a platform to publish spam on your site.

- Offen für Google

- Allowing Google to enter your site means that all the contents become available to the world. Don't use this unless it's a really public site.

- Passwortregeln

- Using a password policy will force your users to use stronger passwords that are less susceptible to being cracked by a intruder.

- E-Mail-Adressänderungen

- You should generally always force users to confirm email address changes via an extra step where a confirmation link is sent to the user.

- Sichere Cookies

- ...

- Dateirechte für config.php

- The config.php file must not be writeable by the web server process. If it is, then it is possible for another vulnerability to allow attackers to rewrite the Moodle code and display whatever they want.

- XSS - vetrauensvolle Nutzer

- Make sure that you trust all the people on this list: they are the ones with permissions to potentially write XSS exploits in forums etc.

- Administratoren

- Review your administrator accounts and make sure you only have what you need.

- Registrierte Nutzerrolle

- This checks that the registered user role is defined with sane permissions.

- Gastrolle

- This checks that the guest role is defined with sane permissions.

- Rolle auf der Startseite

- This checks that the frontpage user role is defined with sane permissions.

- Standardrolle (global)

- This checks that the default course role globally is defined with sane permissions.

- Standardrollen (für Kurse)

- This check alerts you if any courses are using an odd default course role.

Siehe auch

- Security and Privacy forum - Diskussionsforum im Kurs Using Moodle auf moodle.org