Diferencia entre revisiones de «LDAP authentication»

| Línea 107: | Línea 107: | ||

<u>A menos que tenga el servidor Novell eDirectory( o utilice el parche), ponga ''No'' aquí. </u> | <u>A menos que tenga el servidor Novell eDirectory( o utilice el parche), ponga ''No'' aquí. </u> | ||

|- | |- | ||

| ldap_expiration_warning | | aviso_finalización_ldap(''ldap_expiration_warning'') | ||

| | | Este campo muestra con cuántos días de antelación se informa al usuario de que su contraseña va a finalizar( no va a tener permiso activo). | ||

|- | |- | ||

| ldap_exprireattr | | ldap_exprireattr | ||

Revisión del 18:02 15 mar 2006

Nota: Pendiente de Traducir. ¡Anímese a traducir esta página!. ( y otras páginas pendientes)

Autentificación LDAP

Este documento describe cómo establecer una autentificación LDAP en Moodle. Puede encontrar un Escenario Básico(Basic Scenario), en el cuál todo es simple y avanzar, y eso será suficiente en la mayoría de las instalaciones. Si su instalación es un poco más grande y utiliza múltiples servidores LDAP, o múltiples localizaciones( contextos) para sus usuarios en su árbol LDAP, entonces tiene que explorar Escenarios Avanzados(Advanced Scenarios).

Escenario Básico

Suposiciones

- La dirección en internet de su sitio moodle es http://su.sitio.moodle/

- Tiene configurada su instalación PHP con la extensión LDAP. Está cargada y activada, y se muestra cuando va a http://su.sitio.moodle/admin/phpinfo.php (identificándose (log in)como 'admin').

- La dirección IP de su servidor LDAP es 192.168.1.100 .

- No utiliza LDAP con SSL ( conocido como LDAPS) en sus especificaciones iniciales. Esto podría impedir ciertas operaciones(por ejemplo, no puede actualizar datos si utiliza el Directorio Activo MS -- MS-AD from here on --), pero funcionaría si únicamente quiere autentificar sus usuarios.

- No quiere que sus usuarios cambien sus contraseñas (passwords) la primera vez que se registren (log in)en Moodle.

- Está utilizando un dominio simple como fuente de sus datos de autentificación, en caso de que esté utilizando MS-AD( más adelante en los Apéndices).

- Está utilizando un nivel superior de DN (de dc=mi,dc=organizacion,dc=dominio)como raíz de su árbol LDAP.

- Tiene una no-privilegiada cuenta de usuario LDAP que utilizará para enlazar con el servidor LDAP. Esto no es necesario con ciertos servidores LDAP, pero MS-AD requiere ésto y no estará de más utilizarlo incluso si su servidor LDAP no lo necesita. Asegúrese de que la cuenta y contraseña son válidas, y haga a su contraseña tan segura como le sea posible. Recuerde que sólo necesita teclearla una vez, cuando configura Moodle, procure que no sea conocida( por ejemplo hardtoguesspassword). Permítanos decir que esa cuenta de usuario tiene una DN como cn=usuario-ldap, dc=mi, dc=organizacion, dc=dominio, y contraseña.

- Todos sus usuarios en Moodle están en una unidad compacta (organizational unit (OU))denominada usuariosenmoodle(moodleusers, que se encuentra en su raíz LDAP. Esa OU tiene una DN como ou=usuariosenmoodle, dc=mi, dc=organizacion, dc=dominio.

- No desea que las contraseñas de sus usuarios LDAP se almacenen en Moodle.

Configurando la autentificación Moodle

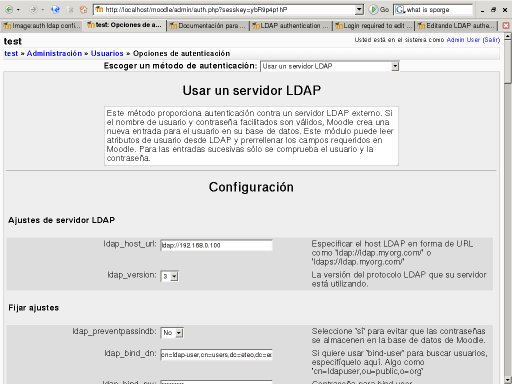

Entre como (Log in) usuario admin y vaya a Administración>>Usuarios>>Autentificación( Administration >> Users >> Authentication). En el cuadro de lista inferior nombrado como "Seleccionar método de autentificación(Choose an authentication method)" elija "Usar un servidor LDAP( Use an LDAP Server)". Llegará a una página similar a ésta:

Ahora, simplemente rellene los campos; paso a paso:

| Nombre de Campo | Valor |

|---|---|

| url_anfitrión_ldap(ldap_host_url) | Como la dirección IP de su servidor LDAP es 192.168.1.100, ponga "ldap://192.168.1.100" (sin las comillas). |

| versión_ldap(ldap_version) | A no ser que esté utilizando versiones antiguas, version 3 es su única opción. |

| ldap_preventpassindb | Como usted no quiere almacenar las contraseñas de usuario en la base de datos Moodle, seleccione Si(Yes). |

| ldap_bind_dn | Este es el nombre de la no-privilegiada cuenta de enlace(bind) mencionada anteriormente. Simplemente ponga "cn=usuario_ldap, dc=mi, dc=organizacion, dc=dominio" (sin las comillas). |

| ldap_bind_pw | Esta es la contraseña del usuario declarado en el campo anterior. Teclee "hardtoguesspassword" (sin las comillas). |

| tipo_usuario_ldap(ldap_user_type) | Escoja:

|

| contenidosldap(ldap_contexts) | La DN del contenido (contenedor) en el que se encuentran todos tus usuarios Moodle. Teclee ou=usuariosmoodle, dc=mi, dc=organizacion, dc=dominio. |

| subcontenidosldap(ldap_search_sub) | Si tiene alguna sub-unidad(subcontenido) colgando de ou=usuariosmoodle, dc=mi, dc=organizacion, dc=dominio y quiere que Moodle busque ahí también, cambie a si(yes). En caso contrario ponga no. |

| ldap_opt_deref | Algunas veces su servidor LDAP le dirá que el contenido de lo que está buscando en realidad está en otra parte del árbol LDAP ( se denomina un alias). Si quiere que Moodle no-referencie( dereference)el alias y obtenga el contenido de su localización original, ponga si(yes). Si quiere que referencie, ponga no. Si utiliza MS-AD, ponga no. |

| attributo_usuario_ldap(ldap_user_attribute) | El atributo se usa para nombrar/buscar usuarios en su árbol LDAP. Esta opción toma un valor por defecto basado en el tipo_usuario_ldap(ldap_user_type) que elijió anteriormente. A menos que necesite algo especial, no necesita rellenar este campo.

Además, sus valores son: cn (Novell eDirectory and MS-AD) o uid (RFC-2037, RFC-2037bis y SAMBA 3.x LDAP), pero si utiliza MS-AD puede usar sAMAccountName (el nombre de cuenta en el login de Windows 2000) si es necesario. |

| atributo_miembro_ldap(ldap_memberattribute) | El atributo utilizado para listar todos los miembros de un grupo. Esta opción toma por defecto un valor basado en el tipo-usuario_ldap(ldap_user_type) que elijió anteriormente. A menos que necesite algo especial, no necesita rellenar este campo.

Además, su valor normalmente será miembro(member). |

| objeto_clase_ldap(ldap_objectclass) | El tipo de objeto LDAP utilizado para buscar usuarios. Esta opción toma un valor por defecto basado en el tipo_usuario_ldap(ldap_user_type) que escogió anteriormente.A menos que necesite algo especial, no necesita rellenar este campo.

Aquí están los valores por defecto para cada uno de los valores en tipo_usuario_ldap( ldap_user_type):

|

| Cambio de contraseña a la fuerza( Force change password) | Ponga Si(Yes) si quiere que sus usuarios cambien su contraseña en su primer acceso( login) a Moodle. En caso contrario, ponga no. Tenga en mente que la contraseña que fuerza a cambiar es la almacenada en su servidor LDAP.

Si no quiere que sus usuarios cambien sus contraseñas en su primer acceso(login), ponga No |

| Utilizar la página estándar de Cambiar contraseña( Use standard Change password page) |

Tenga presente que cambiar las contraseñas en Moodle puede requerir conexiones LDAPS ( es cierto al menos para MS-AD). También, el código para cambiar contraseñas de Moodle para otro sistema que no sea Novell eDirectory casi no está probado, puede o no funcionar el otros servidoresLDAP. |

| finalización_ldap( ldap_expiration) |

El código actual funciona sólo con el servidor LDAP Novell eDirectory, pero hay un parche circulando que funciona con MS-AD también( búscale en el forun de autentificación( authentication). A menos que tenga el servidor Novell eDirectory( o utilice el parche), ponga No aquí. |

| aviso_finalización_ldap(ldap_expiration_warning) | Este campo muestra con cuántos días de antelación se informa al usuario de que su contraseña va a finalizar( no va a tener permiso activo). |

| ldap_exprireattr | The LDAP user attribute used to check password expiration. This option takes a default value based on the ldap_user_type value you choosed above. So unless you need something special, you don't need to fill this in. |

| ldap_gracelogins | This setting is specific to Novell eDirectory. If set to Yes, enable LDAP gracelogin support. After password has expired the user can login until gracelogin count is 0.

So unless you have Novell eDirectory server and want to allow gracelogin support, choose No here. |

| ldap_graceattr | This setting is currently not used in the code (and is specific to Novell eDirectory).

So you don't need to fill this in |

| ldap_create_context | |

| ldap_creators | |

| First name | |

| Surname | |

| Email address | |

Advanced Scenarios

Using multiple LDAP Servers

Using multiple user locations (contexts) in your LDAP tree

Appendices

Talk about Global Catalog servers and MS Active Directory.